Безопасность —

наш приоритет

Приложение forms.app изначально разработано с учётом принципов безопасности и конфиденциальности. Ознакомьтесь с техническими мерами, которые мы внедрили, чтобы надёжно защищать ваши данные.

Доверие влиятельных брендов по всему миру

Сертификация и соответствие требованиям

Где хранятся данные в forms.app?

Защита от спама

Безопасность учетной записи в forms.app

Конфиденциальность ваших форм

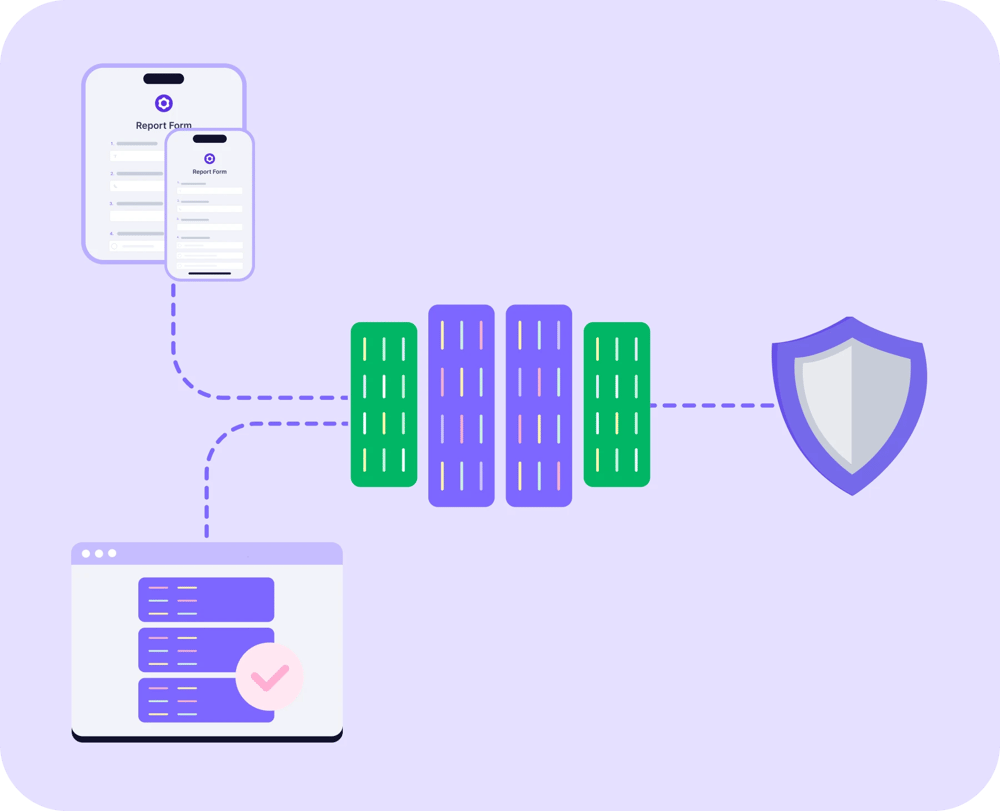

Инфраструктура и сетевая безопасность

Восстановление после критических сбоев

Безопасность сотрудников

Программа вознаграждения за ошибки

Дополнительные ресурсы

Юридическая информация

Меры по обеспечению конфиденциальности включают;

1.1. Физический контроль доступа;

Меры, подходящие для предотвращения несанкционированного доступа к системам обработки данных, с помощью которых обрабатываются или используются персональные данные.

а. Технические меры

- Автоматическая система контроля доступа

- Биометрические барьеры доступа

- Смарт-карты

- Ручная система запирания

- Дверной звонок с камерой

- Видеонаблюдение за входами

б. Организационные меры

- Прием / Ресепшн / Швейцар

- Сотрудничество сотрудников / посетителей

- Посетители сопровождаются сотрудниками

- Забота при выборе уборочных услуг

- Политика безопасности информации

- Рабочие инструкции по оперативной безопасности

- Рабочая инструкция по контролю доступа

1.2. Логический контроль доступа;

Меры, подходящие для предотвращения использования систем обработки данных несанкционированными лицами.

а. Технические меры

- Вход с именем пользователя+сильным паролем

- Брандмауэр

- Системы обнаружения вторжений

- Использование VPN для удаленного доступа

- Автоматическая блокировка рабочего стола

- Шифрование ноутбуков / планшетов

- Двухфакторная аутентификация в работе дата-центра и для критических систем

Организационные меры

- Управление разрешениями пользователей

- Создание профилей пользователей

- Назначение центрального пароля

- Политика информационной безопасности

- Рабочая инструкция по правилам использования ИТ-пользователей

- Рабочая инструкция по оперативной безопасности

- Рабочая инструкция по контролю доступа

- Политика мобильных устройств

1.3. Контроль авторизации;

Меры, обеспечивающие, что только уполномоченные пользователи системы обработки данных могут получить доступ к данным, подпадающим под их авторизацию, и что персональные данные не могут быть прочитаны, скопированы, изменены или удалены без авторизации во время обработки, использования и после хранения.

a. Технические меры

- Журналирование доступов к приложениям, в частности при вводе, изменении и удалении данных

- Шифрованный доступ SSH

- Сертифицированное SSL-шифрование

b. Организационные меры

- Использование концепций авторизации

- Минимальное количество администраторов

- Управление правами пользователей администраторами

- Политика информационной безопасности

- Рабочая инструкция по безопасности связи

- Рабочая инструкция по обращению с информацией и ценностями

1.4. Контроль разделения;

Меры, обеспечивающие, что данные, собранные для различных целей, могут быть обработаны отдельно. Это может быть обеспечено, например, логическим и физическим разделением данных.

a. Технические меры

- Разделение рабочей и тестовой среды

- Физическое разделение (системы / базы данных / носители данных)

- Многопользовательские приложения

- Сегментация VLAN

- Стейджинг разработки, тестирования и производственной среды

б. Организационные меры

- Контроль через концепцию авторизации

- Определение прав доступа к базам данных

- Политика информационной безопасности

- Политика защиты данных

- Рабочая инструкция по операционной безопасности

- Рабочая инструкция по безопасности в разработке программного обеспечения

1.5. Псевдонимизация;

Обработка персональных данных таким образом, что данные больше нельзя присвоить конкретному субъекту данных без использования дополнительной информации, при условии, что такая дополнительная информация хранится отдельно и подвергается соответствующим техническим и организационным мерам.

а. Технические меры

- журналы регистрации псевдонимизированы по запросу клиента

б. Организационные меры

- Внутреннее указание по анонимизации / псевдонимизации персональных данных насколько это возможно в случае

- раскрытия или даже после истечения законного срока удаления

- Политика информационной безопасности

- Политика защиты данных

- Специфические внутренние правила криптографии

Меры по обеспечению целостности включают;

2.1. Передача контроля;

Меры, гарантирующие, что персональные данные не могут быть прочитаны, скопированы, изменены или удалены несанкционированными лицами во время электронной передачи или при транспортировке или хранении на носителях данных, и что возможно проверить и установить, каким организациям предполагается передавать персональные данные с помощью оборудования для передачи данных.

а. Технические меры

- Использование VPN

- Журналирование доступов и запросов

- Предоставление через зашифрованные соединения, такие как sftp, https и безопасные облачные хранилища

- Использование процедур подписи (в зависимости от случая)

б. Организационные меры

- Опрос регулярных процессов получения и передачи

- Передача в анонимизированной или псевдонимизированной форме

- Тщательный выбор персонала и транспортных средств

- Личная передача с протоколом

- Политика информационной безопасности

- Политика защиты данных

2.2. Контроль ввода;

Меры, которые обеспечивают возможность проверить и установить впоследствии, были ли и кем введены, изменены или удалены персональные данные из систем обработки данных. Контроль ввода достигается путем журналирования, которое может осуществляться на различных уровнях (например, операционная система, сеть, брандмауэр, база данных, приложение).

a. Технические меры

- Техническое ведение журнала ввода, изменения и удаления данных

- Ручное или автоматизированное управление журналами (в соответствии с жесткими внутренними спецификациями)

b. Организационные меры

- Определение программ, которые могут использоваться для ввода, изменения или удаления данных

- Возможность отслеживания ввода, изменения и удаления данных по отдельным именам пользователей (а не группам пользователей)

- Назначение прав на ввод, изменение и удаление данных на основе концепции авторизации

- Сохранение форм, из которых данные были переданы в автоматизированные процессы

- Четкие ответственности за удаления

- Политика информационной безопасности

- Рабочая инструкция по использованию ИТ

Меры по обеспечению доступности и устойчивости включают;

3.1. Управление восстановлением;

Меры, способные быстро восстановить доступность и доступ к персональным данным в случае физического или технического инцидента.

Технические меры

- Мониторинг и отчетность по резервному копированию

- Восстановление с помощью средств автоматизации

- Концепция резервного копирования в соответствии с критичностью и спецификациями клиента

Организационные меры

- Концепция восстановления

- Контроль процесса резервного копирования

- Регулярное тестирование восстановления данных и ведение журнала результатов

- Хранение резервных носителей в безопасном месте за пределами серверной комнаты

- Наличие плана чрезвычайных ситуаций

- Политика информационной безопасности

- Рабочая инструкция по оперативной безопасности

4.1. Управление защитой данных

a. Технические меры

- Централизованная документация всех правил защиты данных с доступом для сотрудников

- Сертификация безопасности согласно ISO 27001

- Контрольные точки защиты данных последовательно внедрены в инструментально поддерживаемую оценку рисков

b. Организационные меры

- Обученный персонал и обязанный к конфиденциальности/секретности данных

- Регулярные обучающие мероприятия, проводимые не реже одного раза в год

- Внутренний офицер по информационной безопасности назначен:

- Установлены процессы в отношении информационных обязательств согласно статье 13 и 14 Регламента общего устройства по защите данных

- Формализованный процесс для запросов на предоставление информации от субъектов данных

- Аспекты защиты данных установлены как часть корпоративного управления рисками

- Сертификация ISO 27001 ключевых частей компании, включая операции центра обработки данных и ежегодные мониторинговые аудиты

4.2. Управление реагированием на инциденты

a. Технические меры

- Использование брандмауэра и регулярное обновление

- Использование спам-фильтра и регулярное обновление

- Использование антивирусного сканера и регулярное обновление

- Система обнаружения вторжений (IDS) для клиентских систем по заказу

- Система предотвращения вторжений (IPS) для клиентских систем по заказу

b. Организационные меры

- Документированный процесс обнаружения и сообщения о нарушениях безопасности/сбоях данных (также с учетом обязательства сообщения надзорному органу)

- Формализованная процедура обработки инцидентов безопасности

- Участие ISO в инцидентах безопасности и сбоях данных

- Документация инцидентов безопасности и сбоев данных через систему заявок

- Формализованный процесс последующего расследования инцидентов безопасности и сбоев данных

- Политика информационной безопасности

- Политика защиты данных

- Рабочая инструкция по оперативной безопасности

- Рабочая инструкция по правилам использования ИТ

4.3. Защита данных по дизайну и по умолчанию

a. Технические меры

- Собирается не больше персональных данных, чем необходимо для соответствующей цели

- Использование дружественных к защите данных настроек по умолчанию в стандартном и индивидуальном программном обеспечении

b. Организационные меры

- Политика защиты данных (включает принципы "конфиденциальность по дизайну / по умолчанию")

- Проведение проверок безопасности OWASP Secure Mobile Development

- Анализ периметра для веб-приложений

4.4. Управление заказами (аутсорсинг, субподрядчики и обработка заказов)

a. Технические меры

- Мониторинг удаленного доступа внешних сторон, например, в контексте удаленной поддержки

- Мониторинг субподрядчиков в соответствии с принципами и технологиями, описанными в предыдущих главах 1, 2

b. Организационные меры

- Рабочая инструкция по управлению поставщиками и оценке поставщиков

- Предварительный обзор принятых мер безопасности подрядчиком и их документации

- Выбор подрядчика с точки зрения должной осмотрительности (особенно с учетом защиты данных и информационной безопасности)

- Заключение необходимого соглашения о обработке данных по заказу или стандартных контрактных условиях ЕС

- Рамочное соглашение о контрактной обработке данных внутри группы компаний

- Письменные инструкции подрядчику

- Обязанность сотрудников подрядчика сохранять конфиденциальность данных

- Соглашение об эффективных контрольных правах над подрядчиком

- Регламент использования дополнительных субподрядчиков

- Обеспечение уничтожения данных после окончания контракта

- В случае длительного сотрудничества: постоянный контроль за подрядчиком и его уровнем защиты

4.5. Соглашение о обработке данных (DPA)

forms.app имеет стандартное Соглашение о обработке данных (DPA) для своих пользователей в отношении Обработки Персональных данных нами от вашего имени в связи с услугами forms.app в соответствии с Условиями использования между вами и нами.

Наше Соглашение о обработке данных предлагает требования GDPR, Стандартные контрактные условия и наши меры безопасности. Чтобы гарантировать, что на нас не накладываются противоречивые или дополнительные условия, кроме тех, которые отражены в нашем стандартном DPA и модельных условиях, мы не можем согласиться подписать DPA клиентов.

Мы не сможем переработать или добавить какую-либо клозу к DPA и не можем подписывать DPA клиентов. Если вы хотите подписать DPA, заполните эту форму.

После получения вашего ответа DPA будет отправлено вам по электронной почте и будет подписано электронно обеими сторонами.

forms.app подписывает соглашения о конфиденциальности с сотрудниками и подрядчиками. Кроме того, все сотрудники и подрядчики имеют общий способ сообщать о происшествиях, утвержденный организацией, и проходят как минимум ежегодное обучение осведомленности о безопасности.